Il est une société qui sait presque tout sur ses utilisateurs, car, comme elle l’explique elle même :

La mission de Google est d’organiser l’information du monde, de la rendre utile et accessible de partout.

Source : https://www.google.com/about/compan….

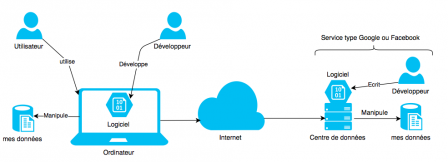

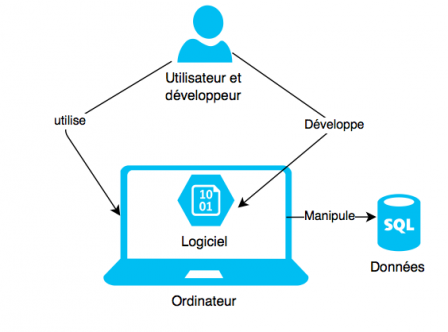

La somme d’informations que Google a de nous est inimaginable, car c’est sa mission de tout collecter. Du coup, dans la plupart de ses produits, du moteur de recherche à sa messagerie Gmail ou son outil statistique Google Analytics, tout est prévu pour en apprendre plus sur les internautes, leurs intérêts, leurs comportements et leurs données. Cela commence bien sûr par son produit phare, son moteur de recherche, qui a plus de 95 % de parts de marché en France.

Voici un récapitulatif très partiel des produits proposés par Google, avec les données qui sont collectées. Sources : variées, dont Google Dashboard

- Google Search (moteur de recherche)

- Questionnements de l’utilisateur et ses intérêts

- GMail

- Contenu des emails, y compris les pièces jointes. Destinataires, carnet d’adresses. Fréquence des échanges.

- Google Analytics

- Déplacement de l’internaute sur le Web. Liste des pages visités, temps passé. Google peut pister les visiteurs de 88 % des sites Web d’après une étude scientifique. Il existe aussi une version pour les applications mobiles permettant de suivre tout ce que fait un utilisateur au sein d’une application sur son smartphone.

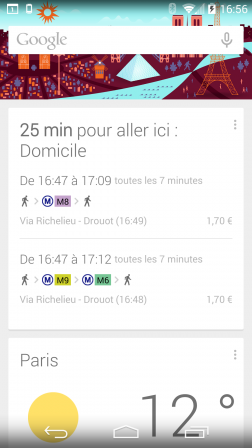

- Google Maps

- Lieux géographiques intéressant l’utilisateur. Itinéraires prévus.

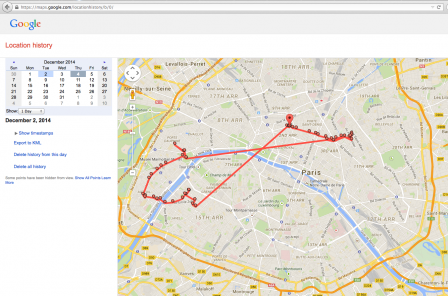

- Smartphone Android

- Déplacements géographiques, vitesse de déplacement, carnet d’adresse, historique des appels téléphoniques, des SMS, applications installées

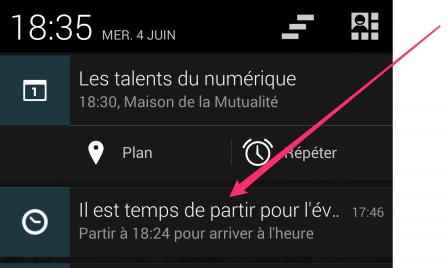

- Google Calendar

- Rendez-vous, lieux, dates, interlocuteurs, sujets de vos rendez-vous (personnels et/ou professionnels).

- Google Wallet

- Mon numéro de carte bancaire, mes achats en ligne

- Google Docs & Drive

- Documents bureautiques (contenu de feuilles de tableur, textes, présentations

- Google Chrome, navigateur

- Mots de passe, historique des sites visités, temps passé sur les sites, fréquence de visite

- Google Photos

- Photos, lieux de prise de vue

- Youtube

- Vidéos vues, temps passé devant, moments où l’on fait pause ou qu’on passe en boucle, vidéos qu’on veut regarder plus tard

- Google Private results (option de Google Search)

- Rendez-vous, factures à payer, livraisons en attente, vols en avion, réservations d’hôtels ou de restaurants

- Nest : Thermostat et détecteur de fumée

- Présence à la maison, température, qualité de l’air, consommation d’énergie

Grâce à son moteur de recherche, Google connaît les questions que nous nous posons. Avec l’outil de mesure d’audience Google Analytics, le leader du secteur, Google sait quels sites nous visitons. Grâce aux téléphones Android (de marque Samsung, LG, etc.) il connaît nos déplacements. Grâce à Google Maps, il sait quels endroits nous envisageons de visiter. Grâce à Google Calendar, il sait avec qui nous avons rendez-vous, quand, et pourquoi. Grâce à Google Docs, il sait sur quoi nous travaillons. Grâce à Google Chrome, le navigateur, il sait quels sites nous visitons et le temps que nous y passons. Il a aussi accès à nos mots de passe, qui sont envoyés aux serveurs Google. Je pourrais mentionner la longue liste des produits Google et ce que cela donne à Google en terme de connaissance de ses utilisateurs, mais ce livre n’y suffirait pas.

Bref Google sait presque tout sur nous, bien plus qu’on pourrait l’imaginer, comme l’atteste le tableau ci-dessus. Il faut noter que nous donnons consciemment des données à Google, mais aussi qu’il en collecte sur nous sans que nous en ayons conscience, puis il recoupe ces données automatiquement entre elles pour les valider.

On se rassurera en se disant que oui, Google sait tout sur nous, mais nos informations sont bien protégées. Ou pas.

En effet, il existe cinq raisons pour lesquelles ces informations pourraient fuiter au risque de pénaliser les utilisateurs. Passons-les donc en revue…

1er cas : Google dénonce volontairement l’utilisateur à la police

Dans certains cas, Google peut décider, après avoir analysé les données de l’utilisateur, de le dénoncer aux autorités de police. C’est ce qui est arrivé à un américain en août 2014, utilisateur de la messagerie GMail.

En effet, ce Texan a envoyé via GMail une photo pornographique d’une mineure en pièce jointe.

Or, Google le dit lui-même dans ses conditions d’utilisation :

“Nos systèmes automatisés analysent vos contenus (y compris les e-mails) (…). Cette analyse a lieu lors de l’envoi, de la réception et du stockage des contenus. »

Le pédophile texan a été arrêté immédiatement et sa caution a été fixée à 200 000 dollars, soit 150 000 EUR environ.

Personne utilisant Google (donc 95 % des internautes français) ne devrait être surpris de cette information. Google nous surveille, et l’indique noir sur blanc. J’avoue pourtant avoir été surpris en comprenant que Google ouvre nos pièces jointes de messagerie et analyse leur contenu, même quand il s’agit d’images. Pour l’instant, le système est encore rudimentaire, mais Google vient d’annoncer, avec des chercheurs de Stanford, un système remarquablement perfectionné permettant à un ordinateur de décrire une scène photographiée.

Bien sûr, c’est une excellente chose que de voir un pédophile mis hors d’état de nuire. Mais la question de la surveillance généralisée, associée à la dénonciation est plus problématique quant à l’impact que cela a sur l’ensemble de la société. C’est un sujet que nous aborderons dans un prochain chapitre. Mais pour l’instant, revenons aux différents scénarios relatifs aux données qui pourraient être mal utilisées.

2ème cas : l’employé bizarre qui harcèle des enfants

On pourrait croire au scénario d’un feuilleton policier ordinaire, mais c’est malheureusement la réalité : un ingénieur de Google a utilisé son accès aux données privées des utilisateurs pour les harceler.

Évidemment, Google souhaite étouffer l’affaire pour ne pas faire peur aux utilisateurs, mais se doit en même temps de montrer que des mesures ont été prises contre l’employé en question. De ce fait, les détails sur l’affaire sont peu nombreux. On sait toutefois que l’ingénieur a accédé sans autorisation aux comptes GMail et GTalk (messagerie instantanée) d’au moins quatre mineurs des deux sexes, utilisant les données trouvées pour faire pression sur ses victimes.

Contacté par la presse, Google s’est contenté d’affirmer avoir « pris les mesures nécessaires » mais « ne peut pas en dire plus ». Il semble qu’au moins un autre cas similaire ait déjà eu lieu…

3e cas : Le piratage des serveurs

Nos données sont concentrées dans des « Data centers », genre de hangars climatisés connectés à Internet où sont alignés des ordinateurs qui traitent ces données. Cette concentration de données fait qu’un pirate réussissant à accéder au contenu de ces disques durs peut les recopier à distance.

De tels piratages arrivent fréquemment, et je vous propose d’en passer quelques uns en revue pour se faire une idée du problème.

Parmi les sociétés qui ont été piratées on trouve des grands noms comme eBay (on estime à 145 millions de comptes rendus publics), Adobe (152 millions de comptes compromis), les jeux Ubisoft, Apple (comptes de 275 000 développeurs d’applications), la Banque Centrale Européenne et même… Domino’s Pizza, qui a vu près de 600 000 comptes de clients français récupérés par des pirates qui demandaient une rançon de 30 000EUR. Parmi les informations recueillies, les noms des clients, leur adresse, les instructions de livraison (code porte et interphone), et mots de passe. Domino’s Pizza ayant refusé de payer, les informations ont été rendues publiques en novembre 2014.

La liste est très longue et les curieux pourront se référer au site Informationisbeautiful.net.

La palme revient peut-être à Sony, qui a connu deux piratages successifs de grande envergure. Fin novembre 2014, un groupe de pirates appelé « Guardians of Peace » a pénétré le réseau informatique de Sony Pictures, la filiale de Sony basée à Hollywood et qui produit des films. Plus de 100 téra-octets de données ont été piratés, dont au moins cinq films qui ne sont pas encore sortis en salle, des scripts de films, les données personnelles (salaire) de tous les employés, parmi lesquels des acteurs comme Sylvester Stallone. Comme l’expliquent les patrons de la société, « nous devons imaginer que toutes les données qu’avait l’entreprise sont potentiellement dans les mains de ceux qui nous ont attaqués ».

Sony est déjà passé par un épisode dans le même genre, mais cette fois en 2011 avec sa filiale Sony Online Entertainment qui gère les jeux en réseau pour les consoles Playstation. Plus de 100 millions de comptes ont été concernés par cette attaque, dont au moins 10 millions contenaient les numéros de cartes bancaires des joueurs.

Au final, nombreux sont les experts en sécurité qui affirmeront qu’il y a deux types d’entreprises : celles qui ont été piratées et celles qui ne savent pas qu’elles l’ont été… Certes, les serveurs de Google sont sûrement bien protégés mais ils ont aussi le défaut d’être particulièrement convoités par des personnes mal intentionnées car contenant des données sur à peu près tout le monde !

4e cas : les données sont siphonnées par les services secrets

Les documents du lanceur d’alerte Edward Snowden sur la NSA sont parfaitement clairs sur le sujet : certains services secrets, la NSA américaine et le GCHQ anglais ont mis en place plusieurs méthodes pour aller piocher chez Google et consorts des données personnelles. Nous détaillerons ceci dans le chapitre 6.

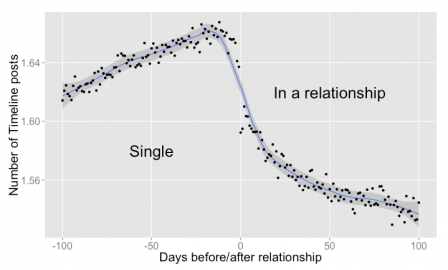

5e cas : Les données facilement accessibles par qui s’en donne la peine

Ce dernier cas est paradoxal, car les données visibles par quelqu’un de mal intentionné vient du fait… que l’utilisateur lui-même les a publiées, sans imaginer qu’elles sont accessibles à d’autres. Il existe aujourd’hui sur Internet de nouvelles nuisances comme le Doxing, (de l’abréviation « Docs » pour documents) qui consiste en fait à accumuler des informations peu glorieuses relatives à une personne auprès de services en ligne comme Facebook, Twitter ou Instagram de façon à « monter un dossier » sur cette personne. Ensuite, il suffit de publier le dit dossier pour faire chanter la personne… sur la base d’informations qu’elle a elle-même publiées.