Samedi, à le demande de mon éditeur et malgré le beau-temps, je suis allé au salon du livre pour y rencontrer des lecteurs et dédicacer quelques exemplaires de mon livre surveillance://. Mais le plus beau moment de la journée fut un coup médiatique réalisé de main de maître par le même éditeur, qui a réussi à offrir à Bernard Cazeneuve un exemplaire de l’ouvrage. Pour ceux qui suivent ça de loin, monsieur Cazeneuve est premier ministre de la République Française, ancien ministre de l’Intérieur et cheville ouvrière de la dérive sécuritaire en France (la loi Renseignement, le fichier TES[1], c’est lui !). Voir ainsi Bernard Cazeneuve avec un exemplaire de mon livre, — qui dénonce les dangers de la surveillance qu’il a lui même permis via la loi Renseignement — ne cesse de m’amuser, d’autant que Bernie les grandes oreilles est reparti avec. Un immense merci à Hervé et Nicolas pour ce coup d’éclat qui a illuminé mon week-end ! Il parait même qu’ils lui ont parlé de Cozy Cloud et de cloud personnel comme une des solutions pour limiter la surveillance !

Flicage-brouillon

lundi 27 mars 2017

Bernard Cazeneuve et mon livre surveillance://

lundi 27 mars 2017. Flicage-brouillon

vendredi 30 septembre 2016

Lancement de mon livre Surveillance

vendredi 30 septembre 2016. Flicage-brouillon

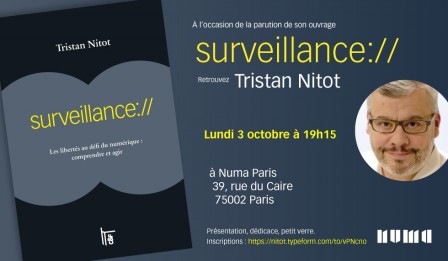

Voilà, le grand jour arrive, celui du lancement de mon livre, Surveillance:// !

Le 3 octobre 2016, je vais présenter mon livre à 19h15 chez Numa Paris.

Si tu veux te joindre à l’événement, il suffit de remplir le formulaire d’inscription et de venir ! L’éditeur apportera des exemplaires que je dédicacerai sur place pour ceux qui le souhaitent.

Un extrait (on dit “exemplaire spécimen” dans le jargon) est téléchargeable au format PDF.

vendredi 26 février 2016

Flicage-brouillon - Partie 4 chapitre 32 - Les réseaux sociaux

vendredi 26 février 2016. Flicage-brouillon

Résumé des épisodes précédents : voici un nouveau chapitre de mon livre (nom de code Flicage-Brouillon) portant sur la centralisation d’Internet, la vie privée et la surveillance de masse.

J’ai déjà publié trois parties :

- Pourquoi perdre le contrôle de notre informatique et de nos données personnelles est un vrai problème

- Par quels mécanismes perd-on le contrôle de nos données et de notre vie privée ?

- SIRCUS - 7 principes pour reprendre le contrôle.

Voici donc venu le temps de la quatrième et dernière partie, comment agir pour protéger nos données, notre vie privée, et limiter l’impact de la surveillance de masse.

Dans cette quatrième partie, ont déjà été publiés :

- Chapitre 27, partir sur de bonnes bases

- Chapitre 28, Choisir et personnaliser son navigateur

- Chapitre 29, Coté messagerie

- Chapitre 30, Paramétrer Google

- Chapitre 31, Choisir son smartphone

Chapitre 32 - Les réseaux sociaux

Utiliser les réseaux sociaux sans pour autant voir ses données personnelles être collectées est un défi, à la limite un défi impossible, du moins avec les réseaux comme Facebook, dont le patron, Mark Zuckerberg, a déclaré à plusieurs reprises que la vie privée était une chose d’un passé qu’il considérait comme révolu. De fait, Facebook a une politique d’accumulation et de rétention des données particulièrement agressive.

Même les conversations dites « privées » sont en fait susceptibles d’être communiqués par Facebook aux autorités. Deux récents faits divers semblent le prouver, comme l’arrestation et la condamnation de Jean-Luc Lahaye, dénoncé par Facebook pour avoir eu des conversations sur webcam avec des jeunes filles dénudées, ou cette jeune allemande refoulée à la frontière américaine pour avoir proposé de garder l’enfant de sa cousine habitant les USA (on ignore comment les autorités américaines ont eu accès aux message. Peut-être tout simplement en regardant dans le smartphone de la jeune femme ?). Il faut dire que les services américains d’immigration sont particulièrement chatouilleux : ils ont refusé leur entrée sur le territoire à un couple d’Anglais en voyage en Californie car ils avaient publié sur Twitter leur volonté de faire « une fête à tout casser » une fois arrivés.

Voici tout de même quelques conseils pour les principaux réseaux sociaux

Il peut être utile de paramétrer Facebook pour protéger notre intimité numérique vis à vis des autres utilisateurs[1], mais soyons clairs, tout ce que l’ont fait sur Facebook est enregistré et bien souvent analysé par le réseau social. Toute tentative pour éviter cela est futile. Il pourrait être tentant d’utiliser un pseudonyme, mais c’est actuellement contraire aux conditions générales de Facebook, qui a déjà supprimé des comptes dans de tels cas. Ceci est susceptible d’évoluer car Facebook semble assouplir sa lutte contre les pseudonymes, mais le risque de perdre nos messages, nos photos et nos interactions n’en vaut probablement pas la chandelle.

Twitter semble être beaucoup moins agressif en termes de collecte de données personnelles, c’est pourquoi je suis plus à l’aise à titre personnel avec lui qu’avec Facebook, mais le type d’usage n’est pas le même car il est moins intuitif. Lorsqu’on utilise Twitter, plusieurs paramètres peuvent être modifiés. Pour cela, depuis l’interface Web de Twitter.com :

- Une fois connecté, cliquer sur son avatar en haut à droite (par défaut, il représente un oeuf).

- Cliquer sur « paramètres »

- Dans la colonne de gauche, cliquer sur « Sécurité et confidentialité »

- Vérifier que la case « Ajouter une localisation à mes Tweets » n’est pas cochée

- Chercher la partie « Contenu sponsorisé » et décocher la case « Personnaliser les publicités en fonction des informations partagées par les partenaires annonceurs. »

- Cliquer « Enregistrer les modifications »

Twitter propose à ses utilisateurs d’honorer le système « Do Not Track », aussi nous allons l’activer. Pour cela, dans Firefox :

- Aller dans les préférences

- Sélectionner l’onglet « Vie privée »

- Cocher la case « Pistage / Indiquer aux sites que je ne souhaite pas être pisté ».

Aller plus loin

Pour continuer à utiliser des réseaux sociaux sans sacrifier sa vie privée, il reste plusieurs approches :

- chiffrer ses communications au sein du réseau social

- utiliser d’autres réseaux sociaux plus respectueux de la vie privée

Datarmine

Datarmine est une initiative intéressante, dans la mesure où elle vise à continuer à utiliser les réseaux sociaux existants, mais en chiffrant le contenu des messages, qui fait que le contenu n’est lisible que par les destinataires autorisés. Attention toutefois : le réseau social ne peut certes pas lire le contenu du message, mais il connait ses méta-données (qui écrit à qui, et quand), ce qui peut en dire presque autant que le message lui-même). Pour essayer Datarmine, visiter le site https://datarmine.com/fr/ et installer dans votre navigateur l’extension proposée sur la page d’accueil. C’est elle qui va chiffrer / déchiffrer les messages publiés sur les réseaux sociaux. Pirouette amusante : sur Facebook, les personnes ne disposant pas de la clé qui permet de déchiffrer le message voient à la place un encart publicitaire pour une association partenaire de Datarmine !

Réseaux sociaux alternatifs

Il existe plusieurs réseaux sociaux alternatifs qui sont souvent bien plus respectueux de la vie privée de leurs utilisateurs. J’ai choisi d’en détailler deux : Diaspora* et Movim.

- L’exemple de Diaspora*. Diaspora* (oui, l’astérisque fait partie du nom !) est un logiciel libre qui fonctionne de façon décentralisée, autrement dit, il est possible de monter son propre serveur faisant tourner Diaspora*, ce qui d’un part permet de choisir un serveur géré par une organisation de confiance et d’autre part évite les problèmes de censure courants sur Facebook. Par ailleurs, Diaspora* est paramétré par défaut de façon à limiter de disperser trop de données personnelles. Par exemple, les méta-données des photos publiées (comprenant la date, l’heure et parfois la position GPS), sont supprimées avant publication, à moins que l’utilisateur ne spécifie le contraire. Il existe plusieurs centaines de « noeuds » Diaspora* (c’est ainsi qu’on appelle les serveurs), à vous de choisir celui dont les conditions générales d’utilisation vous conviennent. Parmi les plus populaires en France, on peut citer Framasphère, opéré par l’association Framasoft, très active dans la lutte contre la centralisation de l’Internet avec sa campagne « Degooglisons Internet ».

- Une autre solution, Movim. Movim (qu’on peut utiliser sur [http://movim.eu/|http://movim.eu/) est lui aussi un réseau social libre et décentralisé. Il repose de plus sur un protocole standardisé (XMPP) et les communications sont chiffrées…

Il faut garder à l’esprit que les réseaux sociaux alternatifs font face à une bataille difficile, et ce pour deux raisons. D’une part, Facebook et les autres réseaux sociaux ont des moyens financiers qui permettent d’investir massivement et de développer sans cesse de nouvelles fonctionnalités pour peaufiner l’expérience utilisateur. D’autre part, il y a un effet réseau dans les réseaux sociaux : un réseau ne vaut que parce qu’on y trouve des gens à qui on veut parler. Cela favorise les gros réseaux aux dépends des petits et empêche de ce fait les petits de percer, quand bien même offriraient-ils des avantages inédits comme le respect de la vie privée.

Note

[1] On pourra par exemple se reporter au poster de la CNIL : http://www.educnum.fr/wp-content/uploads/2015/06/Poster_10-conseils-pour-rester-net-sur-le-web.pdf et cliquer sur l’icône représentant un Cadenas pour accéder aux paramètres de confidentialité.

« billets précédents - page 1 de 13