Cela fait des mois, des années même, que le sujet du contrôle de nos données dans un monde connecté me titille, me démange. Autant de temps que j’ai passé à lire des articles sur les différents aspects du sujet pour le défricher, à accumuler du savoir, à rester parfois avec mes questionnements. A constater qu’autour de moi les gens ont un mal fou à comprendre ce que deviennent leurs données, tiraillés entre la paranoïa et l’impression de ne pouvoir rien y faire.

Bien sûr, je relaye sur mon blog des liens vers des articles sur ce sujet, encourageant d’autres geeks à lire sur ce sujet, à faire passer le message. J’ai lancé une série de rencontres et de conférences, les Meetups décentralisation du Net pour essayer de trouver collectivement des solutions au problème.

Mais j’ai envie d’aller plus loin quand je réalise que, même si je ne suis pas un grand intellectuel, j’ai une compréhension de l’informatique qui me permet d’appréhender le problème et, si j’en crois mes interlocuteurs, un petit talent pédagogique. C’est ainsi que m’est venue l’envie d’écrire un livre sur le contrôle des données et la vie privée en ligne. J’ai commencé à le faire. Mais il me manque la pression, le soutien et le retour qu’apportent les lecteurs d’un blog. Aussi, après avoir écrit près de la moitié du livre, j’ai besoin de cette énergie. J’ai donc décidé de publier un brouillon du livre ici, sur le Standblog, dans une série de billets, Flicage-brouillon[1], en espérant que l’interaction avec les lecteurs m’aidera à faire un meilleur travail pour l’apprenti écrivain que je suis.

Mais avant de commencer, il est important de préciser ce qu’est ce livre, et ce qu’il n’est pas.

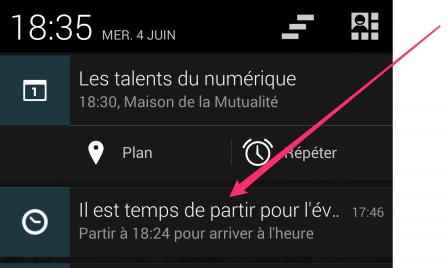

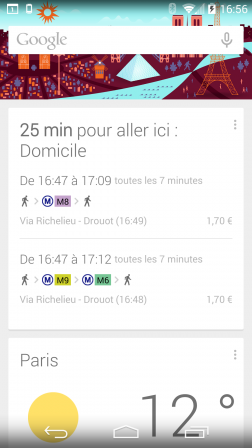

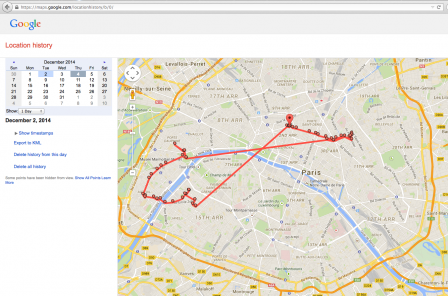

Ce livre a pour vocation d’expliquer et de démystifier ce qui est fait de nos données sur Internet. J’essayerai d’y montrer pourquoi il est important que nous exercions un certain contrôle sur les données nous concernant et celles que nous fournissons volontairement. J’expliquerai comment nous avons perdu le contrôle sur nos données, et proposerai quelques pistes faciles à mettre en œuvre pour reprendre au moins partiellement ce contrôle, si nécessaire à mes yeux sur le long terme.

En terme d’audience, il est destiné au ‘’power-users’’, les ‘’geeks-mais-pas-trop’’ qui aiment l’informatique, qui sont souvent utilisés par leurs proches pour faire du support technique informatique (si c’est à vous que votre tante passe un coup de fil quand son Internet est cassé, ce livre vous est probablement destiné). Pourquoi eux ? Parce que ce sont les mêmes qui ont, il y a 10 ans, installé Firefox en masse sur les ordinateurs équipés d’Internet Explorer. En leur fournissant une info facile à comprendre, à reprendre, à expliquer, j’espère toucher une masse critique d’utilisateurs qui voudraient reprendre le contrôle de leurs données mais ne savent pas encore comment faire.

Par contre, ce livre n’est pas un manuel qui vous permettra d’agir de façon anonyme sur Internet ou de vous cacher d’un État dont la police secrète veut votre peau. Il existe d’excellents ouvrages pour ça, à commencer par le Guide d’autodéfense numérique, ou le livre de Martin Untersinger Anonymat sur Internet.

Sans plus attendre, je vous invite à lire le brouillon de ce livre au fur et à mesure de sa publication et à réagir en cas de contre-vérité (ou de faute de grammaire !).

Au delà de l’envie d’écrire ce livre, je ressens une véritable urgence à le faire. Je compte sur toi, cher lecteur, pour m’aider dans cette tâche !

Note

[1] En attendant que je trouve un meilleur titre pour la version définitive.